북한의 해커그룹 라자루스(Lazarus)가 가짜 블록체인 게임으로 구글 크롬 브라우저의 제로데이 취약점을 악용해 지갑 정보를 탈취하려 한 사실이 드러났다.

23일(현지시간) 코인텔레그래프에 따르면, 카스퍼스키 랩스(Kaspersky Labs)의 분석가들이 5월에 이 취약점을 발견해 구글에 보고했으며, 구글은 이를 수정했다.

해커들은 플레이투언 다중접속 배틀 아레나 게임인 '디탱크존(DeTankZone)' 또는 '디탱크워(DeTankWar)'를 만들어 링크드인(LinkedIn)과 X에서 홍보했다. 이 게임은 전 세계 대회에서 탱크로 비대체토큰(NFT)을 활용했으며, 기존의 디파이탱크랜드(DeFiTankLand)를 모델로 제작됐다.

사용자들은 게임을 다운로드하지 않아도 웹사이트 방문만으로 감염됐다. 해커들은 매뉴스크립트(Manuscrypt) 멀웨어와 V8 자바스크립트 엔진의 새로운 유형 혼동 버그를 활용했다. 이는 2024년 5월 중순까지 크롬에서 발견된 7번째 제로데이 취약점이다.

카스퍼스키의 수석 보안 전문가 보리스 라린(Boris Larin)은 이번 캠페인에 투입된 상당한 노력으로 볼 때 야심찬 계획이 있었을 것이며, 실제 영향은 전 세계 사용자와 기업에 영향을 미칠 정도로 더 광범위할 수 있다고 말했다.

마이크로소프트 보안팀(Microsoft Security)은 2월에 이 가짜 게임을 발견했다. 해커들은 카스퍼스키가 분석하기 전에 웹사이트에서 취약점을 제거했으나, 연구소는 구글에 이를 통보했고 구글은 해커들이 재사용하기 전에 크롬의 취약점을 수정했다.

제로데이 취약점은 공급업체가 예상하지 못해 즉시 대응할 패치가 없다. 구글은 해당 취약점을 해결하는데 12일이 소요됐다. 올해 초 또 다른 북한 해커 그룹이 암호화폐 보유자를 겨냥해 크롬의 다른 제로데이 취약점을 악용한 바 있다.

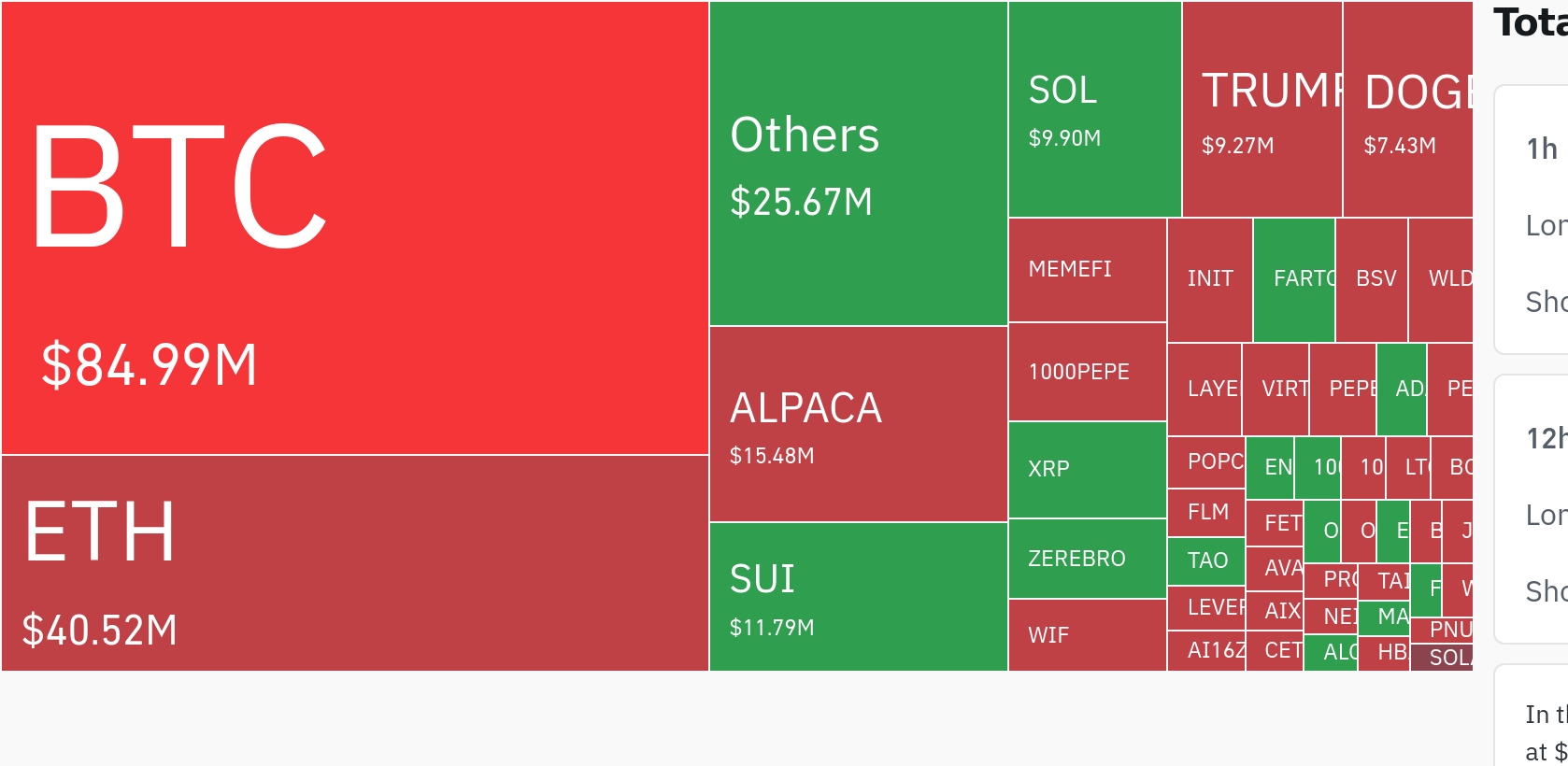

암호화폐 범죄 추적가 잭스비티(ZachXBT)에 따르면 라자루스 그룹은 2020년부터 2023년까지 25건의 해킹으로 2억 달러 이상의 암호화폐를 세탁했다. 미국 재무부는 라자루스 그룹이 2022년 6억 달러 이상의 암호화폐를 탈취한 로닌 브리지(Ronin Bridge) 공격의 배후라고 주장했다.

미국 사이버보안 기업 레코디드 퓨처(Recorded Future)는 북한 해커들이 2017년부터 2023년까지 총 30억 달러 이상의 암호화폐를 도난했다고 밝혔다.

뉴스 속보를 실시간으로...토큰포스트 텔레그램 가기

11

11